Однако вопрос обеспечения единых требований к информационной безопасности таких объектов, включающих автоматизированные системы управления технологическим процессом (АСУ ТП), для многих действующих предприятий остается на втором плане.

Уровень автоматизации АСУ ТП и планомерная модернизация этих систем во многом определяют эффективность работы организаций и, как следствие, конкурентоспособность на рынке. Их защита от различных киберугроз — это вопрос не только работоспособности крупных, территориально распределенных производств, но и максимального снижения различных рисков, связанных, например, с безопасностью граждан или финансовыми последствиями для предприятий.

Какие бывают киберугрозы и как от них защищаться — об этом РБК Калининград поговорил с экспертами по обеспечению кибербезопасности промышленности ГК InfoWatch.

Типы угроз и риски

По данным экспертно-аналитического центра ГК InfoWatch, атаки на большинство системообразующих отраслей происходят регулярно. Чаще всего их жертвами становятся нефтегазовая отрасль, ТЭК и электроэнергетика.

Как и любая стратегическая промышленность, подверженная рискам кибератак, представленные в Калининградской области индустрии не защищены от возможных рисков, результатом которых может стать полная остановка производства, падение качества изготавливаемой продукции, несчастные случаи, в том числе с человеческими жертвами.

Если взять любой индустриальный объект и диагностировать его на уязвимости, с большой долей вероятности они будут обнаружены и доступны для эксплуатации. По-прежнему довольно часто встречаются: отсутствие распределения прав доступа (когда практически любой сотрудник может сделать что угодно с промышленной сетью), неиспользуемые уязвимые порты, установленные по умолчанию имена пользователей и пароли, уязвимые компоненты и т. п. Как показывают исследования, успешное использование уязвимостей в 53% случаев приведет к полному отказу системы.

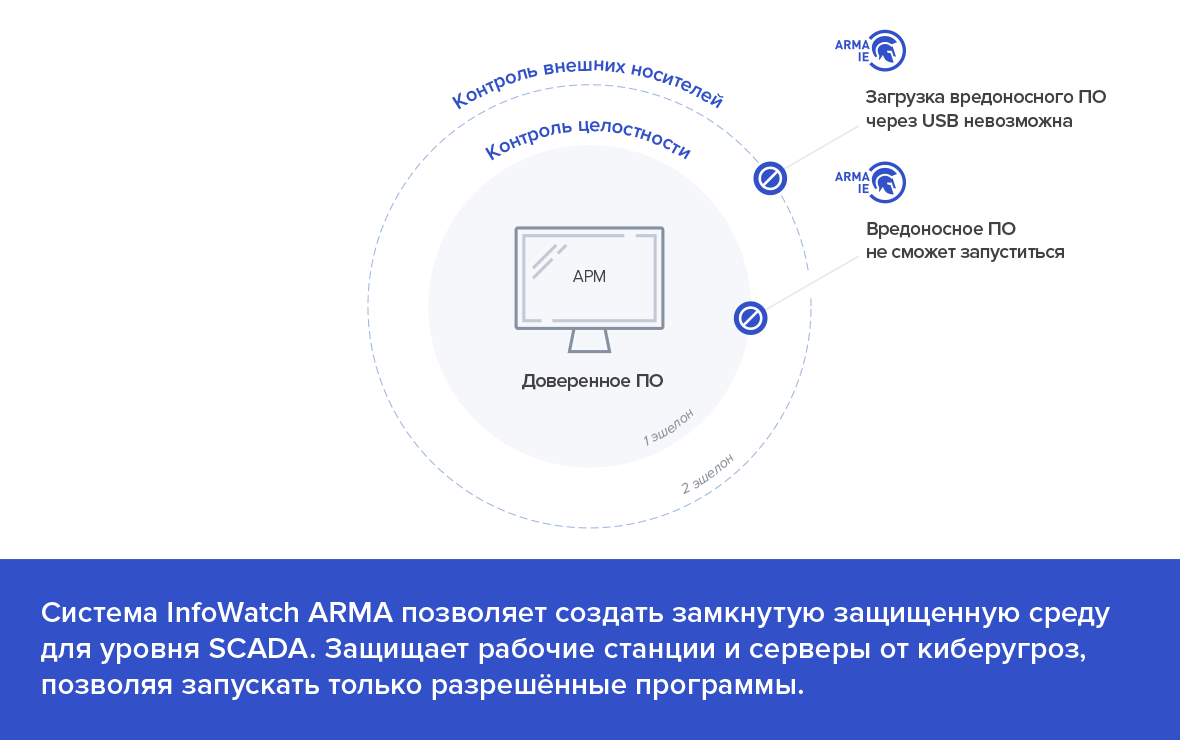

В отношении атак на АСУ ТП большинство специалистов по кибербезопасности сходятся во мнении, что человеческий фактор является основным риском при оценке угроз. Достаточно, например, чтобы дежурный смены принес на работу флеш-накопитель с фильмом, на котором присутствует вредоносное программное обеспечение, посмотреть кино, чтобы было не так скучно в смену, и вот, вредоносное программное обеспечение уже в промышленной сети. Защититься от такого типа инцидентов помогают средства защиты рабочих станций и серверов, но всегда остаются те угрозы, которые не обнаружить без сетевого мониторинга и дополнительных средств защиты, таких как межсетевой экран, система обнаружения вторжений и т. д. Помимо внутренних угроз (человеческого фактора), более 70% уязвимостей АСУ могут эксплуатироваться удаленно и анонимно, а площадь современных атак намного больше, чем когда-либо, и продолжает расти вместе с распространением Индустрии 4.0 и IIoT.

Игорь Душа, технический директор InfoWatch ARMA, ГК InfoWatch:

«Обновление ПО рабочих станций и серверов АСУ ТП происходит редко или не случается вовсе из-за промышленной специфики. Поэтому, когда к такой АСУ ТП подключается флешка с вредоносным программным обеспечением, это может привести к заражению станции и в результате нарушению технологического процесса. Система защиты в промышленности должна дать возможность разрешить рабочие процессы и запретить все остальное. Такое простое действие позволит защититься от большей части вредоносного ПО».

Долгое время специалисты информационной безопасности полагали, что сетевой изоляции достаточно для обеспечения кибербезопасности АСУ ТП. Однако практика показала, что это ошибка, ведь даже для изолированной системы существует вероятность подключения съемных носителей, 3G-модемов, подрядчиков во время исполнения работ.

Сегодня АСУ ТП все чаще подключают к корпоративной сети. Это может быть обусловлено требованиями бизнеса или случайностью, допущенной по ошибке персонала. А иногда и поставщикам промышленного оборудования требуется, чтобы для администрирования элементов АСУ ТП был выделен удаленный канал подключения, что также влечет за собой риски информационной безопасности.

Немаловажным аспектом является кадровый дефицит на рынке ИБ АСУ ТП. Недостаток квалификации на местах ― открытая дверь в промышленную сеть для киберпреступников. Производители систем видят решение в автоматизации процессов ИБ. В случае если все элементы АСУ ТП (например, серверы, SCADA) на предприятии будут атакованы одновременно, ни один специалист своевременно не успеет среагировать на подобный инцидент, не имея автоматизированной системы ИБ. Системы, настроенной на автоматизированную реакцию на ИБ-инциденты, например, на блокировку угрозы и ее источника. Преимущества такого подхода уже осознали самые крупные промышленные отрасли. Следующий шаг ― за стратегическими региональными производственными компаниями, которые обладают огромным потенциалом.

Региональная специфика АСУ ТП

Значительную часть АСУ ТП в калининградской промышленности можно отнести к типу так называемых изолированных, или условно обособленных систем. Но они тоже уязвимы к атакам, как и АСУ ТП, которые подключены к корпоративной сети. Почему?

Специфика этих систем такова, что они могут включать уязвимости в своих компонентах, таких как программируемые логические контроллеры (ПЛК), сетевое оборудование, SCADA-системы. Нередки случаи, когда вычислительное оборудование АСУ ТП вводится в эксплуатацию с уже устаревшими ОС и ПО. Причина этого, как правило, заключается в длинном жизненном цикле промышленных систем. Введенные в эксплуатацию АСУ ТП часто имеют проблемы с процессами, например с обновлением ОС и ПО, иногда обновления отсутствуют из-за несовместимости существующих программ и оборудования с обновленными версиями. Наконец, устанавливаемое оборудование и устройства уже могут содержать вредоносные файлы или даже иметь системы удаленного управления, что особенно важно для объектов критической информационной инфраструктуры. Уже широко известны некоторые инциденты удаленного управления из-за рубежа станками с ЧПУ.

ОС Windows до сих пор очень часто встречается в промышленной среде, индустриальном оборудовании и автоматизированных системах управления технологическими процессами. И Windows, и SCADA имеют уязвимости, успешно эксплуатируемые злоумышленниками. Всего на сегодняшний день обнаружено 449 уязвимостей в SCADA-системах (за 2 полугодие 2020 г.), и эти цифры продолжают расти. «Число уязвимостей АСУ ТП, обнаруженных в 2020 году, выросло на 32,89% в сравнении с 2018 и на 24,72% — с 2019 годом. Основными причинами такого роста, скорее всего, являются риски, сопряженные с проблемами безопасности промышленных систем», — говорится в отчете Claroty.

Промышленным сетям, в отличие от офисных компьютеров, обычное вредоносное ПО способно причинить фатальный вред. Например, заблокировать выполнение критически важных приложений на SCADA-системе и привести к сбою оборудования. Это доказал инцидент с Conficker, который смог заразить производственную сеть только потому, что в ней не были своевременно установлены обновления ОС Windows. Вредоносное программное обеспечение парализовало производственную сеть.

Одной из самых тревожных тенденций в 2020 г. стал рост числа атак с помощью программ-вымогателей, их количество в среднем увеличилось в 3–4 раза. По оценке компании Otorio, поставщика решений для промышленной безопасности, было зафиксировано 146 успешных атак программ-вымогателей на промышленные предприятия. При этом не всегда цель кибератаки — остановить производство, иногда это утечка данных, разведка, кража технологий.

У современных АСУ ТП два фронта защиты: от обычных вредоносных программ, которые легко может занести любой сотрудник, до целенаправленных внешних кибератак, от которых защищают только специальные средства.

Защита предприятий и государственное регулирование

Для особо важных стратегических предприятий (в основном инфраструктурных) курс на кибербезопасность задало само государство: введены понятия (объект и субъект КИИ), сформулированы требования к их защите, но на практике все участники процесса — и заказчики, и регулятор, и производители ПО — сталкиваются со сложностями внедрения систем безопасности и соответствия стандартам.

Требования российского регулятора отражены в нормативных документах (Приказ ФСТЭК № 239, Приказ ФСТЭК № 235) и накладывают обязательства на субъекты КИИ. Для заказчика они довольно сложно исполнимы, в первую очередь технически. Стоит нетривиальная задача: понять, какие средства защиты (СЗИ) отвечают требованиям, для реализации каких требований необходимы организационные меры, а какие — останутся невыполненными в силу тех или иных причин.

Сегодня на российском рынке существует отечественное ПО, способное вовремя обнаруживать, блокировать кибератаки и оповещать ответственный персонал об инциденте ИБ. Причем для ряда предприятий достаточно всего одного решения, которое позволит выполнить требования регулятора, — InfoWatch ARMA от российского разработчика ГК InfoWatch.

Региональный представитель ГК InfoWatch в Калининграде Владимир Дурнев рассказывает об этапах работ по установке ИБ-решения на предприятиях:

«Внедрение СЗИ начинается с того, что команда опытных инженеров, специалистов внедрения и ИБ, службы технического сопровождения осуществляет аудит существующих АСУ ТП, при необходимости актуализирует техническую документацию, если АСУ ТП являются объектами КИИ, производится ее категорирование, далее разрабатывается модель угроз. После получения модели угроз происходит процесс технического проектирования средств защиты информации с последующим внедрением. Процесс настройки и внедрения отлажен: одним днем закрывается один объект. Например, это может быть одна энергетическая подстанция, на ней устанавливаются межсетевой экран и консоль для управления. Так происходило и одно из наших внедрений в калининградской энергетике. У опытной команды это занимает от нескольких часов до одного-двух рабочих дней в зависимости от сложности объекта. Но успех зависит от подготовительной работы. Мы сначала полностью выясняем потребности заказчика, понимаем бизнес-задачи, берем на разбор проприетарные протоколы. Нам важно кастомизировать продукт под конкретного заказчика, чтобы оптимально сконфигурировать ПАК (программно-аппаратный комплекс. — Прим. ред.), предоставить нужное количество трафика, железо в нужной обвязке, настроить режим работы системы. Нет потребности нагрузить инфраструктуру заказчика больше, чем нужно. Мы соблюдаем принцип рациональной достаточности. Он заложен в основе каждого нашего продукта и всего цикла внедрения. Важный момент для тех заказчиков, у которых маленький штат ИБ и расширение не планируется, а развивать компетенции надо: мы учим работать с событиями безопасности и всегда остаемся на связи с командой заказчика».

Комплексное решение InfoWatch ARMA включает три продукта для обеспечения информационной безопасности АСУ ТП: InfoWatch ARMA Industrial Endpoint, InfoWatch ARMA Management Console и InfoWatch ARMA Industrial Firewal, — которые также могут быть использованы как самостоятельные средства защиты информации. Комплексное применение продуктов обеспечивает эффективную многоступенчатую защиту объектов критической информационной инфраструктуры от современных киберугроз. Возможность контроля уровня информационной безопасности АСУ ТП объекта КИИ осуществляется в режиме одного окна.

Если хотите узнать про последние кибератаки на промышленность и их механику, то здесь доступны такие данные.

InfoWatch ARMA — отечественная система комплексной защиты информации в АСУ ТП на промышленных предприятиях. Система разработана российским вендором решений в сфере информационной безопасности ГК InfoWatch, президентом которой является Наталья Касперская. InfoWatch ARMA позволяет построить эшелонированную защиту информации в АСУ ТП от современных киберугроз, которые исходят как от внутренних, так и от внешних нарушителей, и выполнить до 90% технических мер ФСТЭК России (Приказ № 239).